ESET ondersteunt opsporingsdiensten bij neerhalen Lumma Stealer-infrastructuur

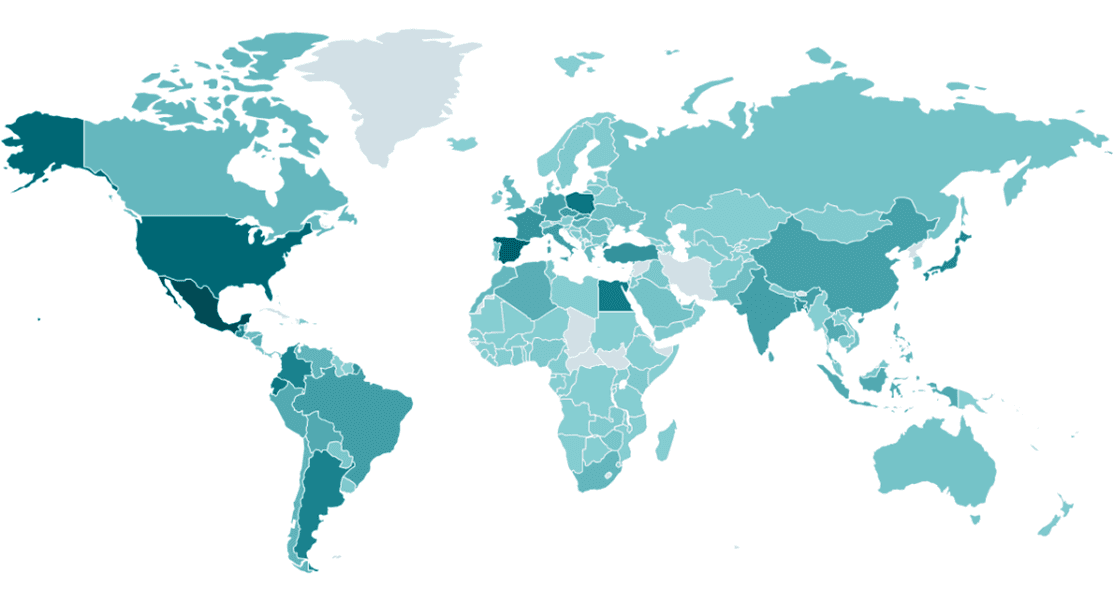

Een internationale samenwerking tussen technologiebedrijven en opsporingsdiensten heeft geleid tot de ontmanteling van een groot deel van de infrastructuur van Lumma Stealer, een beruchte infostealer die wereldwijd actief was. Bij de operatie waren ESET, Microsoft, BitSight, Lumen, Cloudflare, CleanDNS en GMO Registry betrokken.

Lumma Stealer is een Malware-as-a-Service-platform dat door cybercriminelen wordt gebruikt om gevoelige gegevens, zoals inloggegevens, cookies en betaalinformatie, te stelen. De malware werd voortdurend bijgewerkt door zijn ontwikkelaars, met regelmatige aanpassingen in de code en netwerkprotocollen. Tussen 17 juni 2024 en 1 mei 2025 identificeerde ESET in totaal 3.353 unieke command-and-control (C&C)-domeinen, wat neerkomt op gemiddeld 74 nieuwe domeinen per week.

De operatie richtte zich op de infrastructuur van Lumma Stealer, waarbij alle bekende C&C-servers werden uitgeschakeld. Microsoft’s Digital Crimes Unit leidde de juridische en operationele acties, met steun van een gerechtelijk bevel van de Amerikaanse rechtbank voor het Northern District of Georgia. Hierdoor werden kwaadaardige domeinen ontmanteld, geblokkeerd en in beslag genomen. Het Amerikaanse ministerie van Justitie nam tegelijkertijd het controlepaneel van Lumma Stealer en een bijbehorende marktplaats in beslag. De acties werden gecoördineerd met Europol’s European Cybercrime Centre (EC3) en het Japanse Cybercrime Control Center (JC3), die lokaal gehoste infrastructuur hielpen afsluiten.

Abonnementsdienst

Lumma Stealer functioneerde als een abonnementsdienst, waarbij criminelen maandelijks tussen de 250 en 1000 dollar betaalden voor toegang tot de nieuwste malwareversies en infrastructuur. De beheerders exploiteerden ook een Telegram-marktplaats waar gestolen gegevens werden verhandeld. De malware werd verspreid via phishingcampagnes en gehackte software, waarbij detectie werd bemoeilijkt door geavanceerde anti-emulatietechnieken.

Deze operatie toont opnieuw het belang van internationale samenwerking in de strijd tegen cybercriminaliteit. ESET en andere technologiepartners werken regelmatig samen met opsporingsdiensten in Europa en Noord-Amerika om criminele infrastructuren te ontmantelen, zoals eerder gebeurde in operaties zoals Operation Endgame.

Tienduizenden malware-samples verzameld

“De geautomatiseerde systemen van ESET verwerkten tienduizenden Lumma Stealer-samples en analyseerden deze om cruciale elementen te extraheren, zoals C&C-servers en affiliate-ID’s,” zegt ESET-onderzoeker Jakub Tomanek. “Daardoor konden we de activiteiten van Lumma Stealer continu monitoren, criminele afnemers, en updates in de ontwikkeling bijhouden.”

Volgens Tomanek zijn infostealers zoals Lumma Stealer vaak een voorbode van veel ernstigere aanvallen. “Verzamelde inloggegevens zijn zeer waardevol binnen de cybercrimewereld. Ze worden verkocht door initiële toegangsmakelaars aan andere cybercriminelen, waaronder ransomwaregroepen.”

33.000 infostealer-aanvallen in 2024

“Met deze operatie wordt wederom een slag toegebracht aan criminele infrastructuur waarmee infostealers worden verspreid. Eerder dit jaar publiceerde ESET nog alarmerende cijfers over de toegenomen inzet van infostealers door cybercriminelen. Er werden in 2024 33.000 infostealer-aanvallen gedetecteerd: een stijging van 17 procent ten opzichte van een jaar eerder. “Lumma Stealer was met name in de afgelopen negen maanden bezig aan een opmars onder cybercriminelen. Het is een gevoelige tik voor cybercriminelen nadat politiediensten afgelopen jaar al andere beruchte infostealers uit de lucht wisten te halen”, zegt Harm Teunis, Security Evangelist & Technical Writer bij ESET Nederland.

“Deze wereldwijde verstoringsoperatie is het resultaat van langdurige monitoring van Lumma Stealer,” aldus Tomanek. “De operatie, geleid door Microsoft, was gericht op het uitschakelen van alle bekende Lumma Stealer C&C-domeinen. Daardoor is de exfiltratie-infrastructuur onbruikbaar gemaakt. ESET blijft andere infostealers monitoren en volgt eventuele nieuwe Lumma Stealer-activiteit op de voet.”

Een overzicht van het Lumma Stealer-ecosysteem, inclusief technische analyse en een beschrijving van de ontwikkeling van zijn statische en dynamische kenmerken is hier te vinden.